2023澳门管家婆资料正版大全,管家婆一码一肖资料,2023年澳门特马今晚开码,管家婆一码一肖资料大全,澳门2023免费资料大全,2023澳门资料大全正版资料免费,今期澳门三肖三码开一码,2023澳门正版资料大全免费,2023澳门开奖历史记录结果查询,澳门一肖一码100准免费资料,最准一码一肖100%精准,澳门一肖一码100%精准一,2023澳门免费资料大全,2023年澳门正版资料大全,管家婆一肖一码100%准确,新澳门资料大全正版资料2023,2023澳门正版资料免费,2023澳门正版资料免费大全,管家婆一肖一码100正确,2023澳门新资料大全免费,澳门资料大全正版资料2023年免费,管家婆一码中一肖,2023澳门资料大全正版,管家婆精准资料大全免费,2023澳门资料大全正版

港彩高手出版精料

澳门精华区

香港精华区

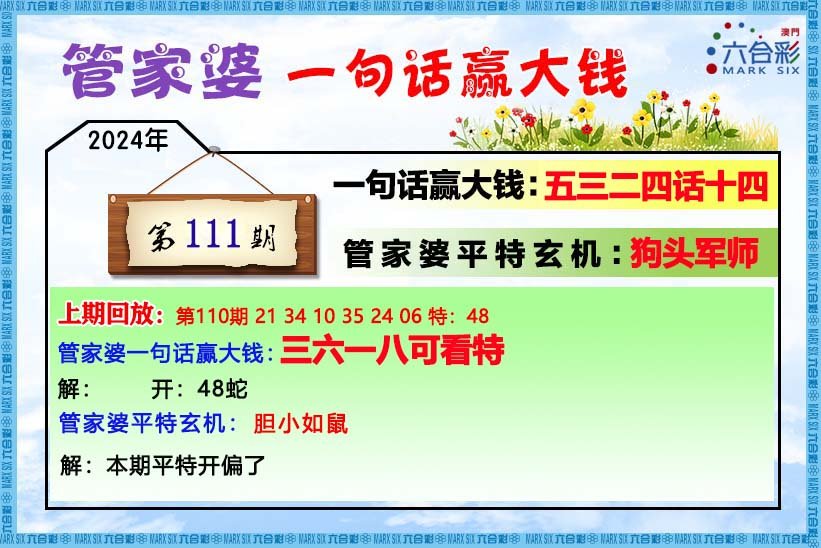

【管家婆一句话】

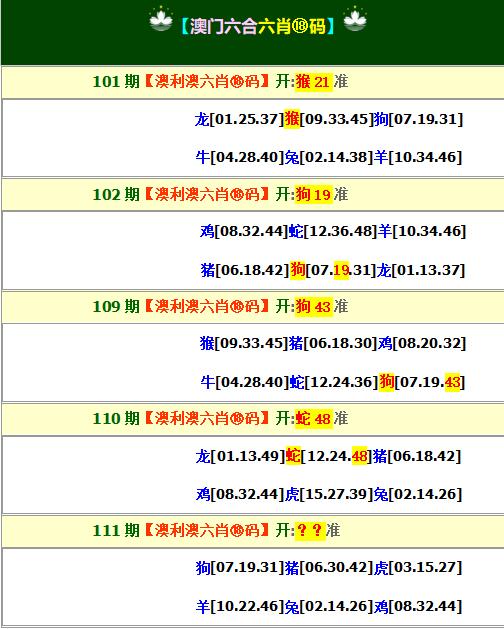

【六肖十八码】

澳门正版资料免费资料大全

- 杀料专区

- 独家资料

- 独家九肖

- 高手九肖

- 澳门六肖

- 澳门三肖

- 云楚官人

- 富奇秦准

- 竹影梅花

- 西门庆料

- 皇帝猛料

- 旺角传真

- 福星金牌

- 官方独家

- 贵宾准料

- 旺角好料

- 发财精料

- 创富好料

- 水果高手

- 澳门中彩

- 澳门来料

- 王中王料

- 六合财神

- 六合皇料

- 葡京赌侠

- 大刀皇料

- 四柱预测

- 东方心经

- 特码玄机

- 小龙人料

- 水果奶奶

- 澳门高手

- 心水资料

- 宝宝高手

- 18点来料

- 澳门好彩

- 刘伯温料

- 官方供料

- 天下精英

- 金明世家

- 澳门官方

- 彩券公司

- 凤凰马经

- 各坛精料

- 特区天顺

- 博发世家

- 高手杀料

- 蓝月亮料

- 十虎权威

- 彩坛至尊

- 传真內幕

- 任我发料

- 澳门赌圣

- 镇坛之宝

- 精料赌圣

- 彩票心水

- 曾氏集团

- 白姐信息

- 曾女士料

- 满堂红网

- 彩票赢家

- 澳门原创

- 黃大仙料

- 原创猛料

- 各坛高手

- 高手猛料

- 外站精料

- 平肖平码

- 澳门彩票

- 马会绝杀

- 金多宝网

- 鬼谷子网

- 管家婆网

- 曾道原创

- 白姐最准

- 赛马会料